SASE

원격 근무가 네트워크 보안의 혁신을 촉진하는 방법

기업은 IoT 네트워크, 모바일 근무, 멀티클라우드 배포 등 분산 환경 전반으로 보안을 확장하는 새로운 방법을 모색하고 있다. 코로나19 팬데믹으로 인해 경제 전반이 재택근무와 하이브리드 환경으로 전환되면서 많은 기업이 직원들의 사무실 복귀를 추진하...

글로벌 칼럼 | SASE·멀티 클라우드는 네트워크팀-보안팀 간 협업 촉매제

네트워크팀과 사이버보안팀의 협업이 점점 더 증가하고 있다. EMA(Enterprise Management Associates)의 최근 보고서 '넷섹옵스 : 더 나은 디지털 미래를 위한 네트워크와 보안팀의 협업 방법 연구(NetSecOps: E...

2023년 엔터프라이즈 네트워킹 10대 기업 "AI 기대치 맞춰라"

2023년은 AI의 해였다. 많은 엔터프라이즈 네트워크 업체가 AI 네트워킹을 선보이기 시작하면서 기대치가 더욱 높아지고 있다. 업계 관계자는 리소스가 제한된 네트워크 팀이 성능 문제를 해결하고 개선하는 AI옵스 그리고 AI를 기반으로 일부 네트워크 ...

SSE 솔루션을 선택할 때 반드시 해야 할 10가지 질문

2019년 가트너는 ‘보안 액세스 서비스 엣지(Secure Access Service Edge, SASE)’라는 용어를 만들었다. SASE는 원격 작업자에게 인터넷 기반 리소스에 대한 안전한 액세스를 제공하기 위해 네트워크와 보안을 결합하는 클라우드 ...

“SD-WAN에서 SASE로의 전환” 복잡성 문제를 해결하는 방법

지난 몇 년 동안 많은 기업이 클라우드 아키텍처의 유연성, 보안 강화, 분산된 위치의 중앙 관리, 애플리케이션 가용성과 성능 향상을 위해 SD-WAN을 도입했다. 그리고 이처럼 SD-WAN의 인기가 높아지자 연결 및 보안 서비스를 융합하는 네트워크 아...

SD-WAN에서 SASE로의 전환이 힘든 이유

멀티벤더에 걸쳐 있는 SD-WAN 환경과 부실한 WAN 가시성이 SASE 아키텍처로의 전환에 걸림돌이 되고 있다. EMA(Enterprise Management Associates)의 새로운 조사에 따르면 소프트웨어 정의 WAN(SD-...

팔로알토 네트웍스, ‘프리즈마 SASE’에 AI 기반 자동화 지원

팔로알토 네트웍스가 보안 접근 서비스 엣지 솔루션 ‘프리즈마 SASE(Prisma Secure Access Service Edge)’에 AI 기반 자동화 기능을 더해 보안 성과를 높이고 운영 효율성을 향상시킬 수 있도록 지원한다고 3월 22일 밝혔다....

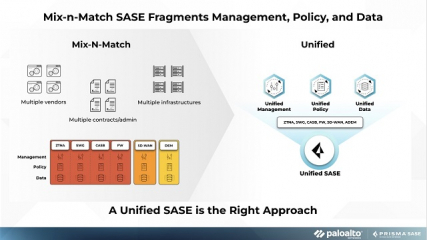

기업이 단일 업체의 SASE로 전환하는 이유

코로나19 팬데믹이 시작되기 전, 중앙집중식 보안을 갖춘 전통적인 WAN 아키텍처는 호주 최대의 테마파크를 운영하는 빌리지 로드쇼(Village Roadshow)에서 잘 작동했다. 빌리지 로드쇼 CTO(Chief Transformation Office...

‘네트워크 서비스 제공업체 선정의 핵심’··· 6가지 조언

SD-WAN, SASE, MPLS, 콘텐트 전송 네트워크(CDN), 5G 또는 기타 네트워크 서비스를 위한 제공업체를 찾고 협상하는 일은 여간 성가신 게 아니다. 중요하지만 복잡하고 지루할 수 있다. 여기 그 성가신 과정을 도와줄 6가지 조언...

네트워크서비스제공업체

네트워크서비스

제로트러스트

2023년 주목할 데이터센터 네트워킹 트렌드

하이브리드와 멀티클라우드가 2023년에도 기업 IT의 주요 의제로 자리잡고, 보안과 관리, 운영을 포함한 주요 영역에 걸쳐 데이터센터 네트워킹에 영향을 미칠 전망이다. 네트워크 팀은 SD-WAN, SASE 같은 기술에 투자하고 자동화 이니셔티브를 확장...

가트너, 2023년 인프라 및 운영 트렌드 중 "SASE와 무선 기술에 주목"

가트너 애널리스트가 IT 인프라, 운영 및 클라우드 전략 컨퍼런스에서 발표한 새로운 보고서에 따르면, 보안 액세스 서비스 엣지(SASE, secure access service edge)와 무선이라는 두 가지 네트워킹 기술이 2023년 엔터프라이즈 인...

SASE

"SASE가 우리 기업에 맞을까?" 도입 전에 확인해야 할 5가지

보안 액세스 서비스 엣지(SASE)는 SD-WAN에 대한 보안 중심의 대안을 제공하는 네트워크 아키텍처다. 2019년 가트너가 처음 정리한 SASE는 SD-WAN 서비스와 다양한 서비스형 보안을 결합한다. 가트너는 2024년까지 기업의 최소 40%가 ...

SASE

기업이 '네트워크 자동화, SASE, 5G'를 우선순위로 삼아야 하는 이유

클라우드 서비스 도입부터 하이브리드 인력의 원활한 업무 지원에 이르기까지, 네트워크 관리자와 설계자는 매일 수많은 과제에 직면한다. 145억 달러 규모의 글로벌 기술 서비스 제공업체인 월드 와이드 테크놀로지(World Wide Technology)의...

"SASE에 '올인'하지 마라" VPN의 보완이 필요한 이유

코로나19 팬데믹을 계기로 원격 근무자의 업무를 돕고 안전을 보호하는 더 나은 수단에 대한 개발 속도가 빨라졌다. 즉, 지금은 기업이 VPN을 재점검하기 좋은 시기다. 최근 들어 VPN은 기능을 향상시키는 프로토콜 옵션이 추가되면서 처음 ...

기업경쟁력을 강화하는 VDI활용 및 보안 전략

코로나19 이후 달라진 근무 환경 인식 엔데믹 시대의 기업 문화 변화 하이브리드 업무 시스템의 중요성 인프라 구축의 시작 통합형 기업 인프라 - 차세대 HCI 통합형 VDI 박재민, 부장, 상포테크놀로지스 박재민 부장은 ...

“SASE냐 SSE냐 그것이 문제로다” 기업의 요구를 명확하게 파악하는 방법

SASE(Secure Access Service Edge)는 코로나19 팬데믹 및 이와 관련하여 증가한 재택근무 직원들로 인해 지난 몇 년 동안 큰 관심을 받았다. 하지만 SASE는 2019년 가트너가 이 용어를 처음 만들면서 예상한 대로 구체화되지는...

글로벌 칼럼 | SOC 현대화를 위한 8가지 핵심 고려 사항

오는 6월 RSA 컨퍼런스 2022(RSA Conference 2022)가 미국 샌프란시스코 모스콘 센터에서 개최된다. 오랜만에 개최되는 대면 행사인 만큼 보안 업계의 분위기는 한껏 고무됐다. 지난 2년 동안 원격 업무로 많은 진전을 이뤘음은 분명하...

SaaS 애플리케이션 보안의 핵심 과제와 SASE 기반의 제로 트러스트 전략 - Tech Summary

SaaS 애플리케이션의 보안 문제는 크게 애플리케이션, 데이터, 사용자 측면으로 나누어 볼 수 있다. 사용자는 기업에서 허용한 애플리케이션만이 아니라 개인용 애플리케이션도 사용하고, 개발자는 허가 받지 않은 개발 도구를 사용하기도 하는데, 이는 기업 ...